Glejak, niebezpieczny nowotwór mózgu, może rozwijać się w wyniku naturalnego procesu leczenia

6 stycznia 2021, 10:57Badania prowadzone przez naukowców z Kanady sugerują, że rozwój glejaka wielopostaciowego – niezwykle agresywnego i śmiertelnego nowotworu mózgu – może być powiązany z procesem zdrowienia mózgu. Uraz, udar czy infekcja mogą napędzać nowotwór, gdy nowe komórki, mające zastąpić te zniszczone w czasie urazu, ulegną mutacjom

Tak zbierano miód 7500 lat temu. W Hiszpanii znaleziono wspaniały rysunek naskalny

19 lipca 2021, 07:34W hiszpańskiej gminie Castellote w Teruel (Aragonia) odkryto niezwykły rysunek naskalny sprzed około 7500 lat. Przedstawia on osobę wspinającą się po drabinie, by podebrać miód pszczołom. To najdokładniejszy i najlepiej zachowany na hiszpańskim wybrzeżu Morza Śródziemnego rysunek przedstawiający tego typu aktywność.

Sukces napromieniania materiałów w sondzie ISHTAR w reaktorze MARIA

15 marca 2022, 06:50Pełnym powodzeniem zakończyły się prace prowadzone przez zespół reaktora MARIA, związane z badaniem materiałów konstrukcyjnych dla reaktorów czwartej generacji chłodzonych helem. Wykonana przez nich sonda ISHTAR (Irradiation System for High-Temperature Reactors) opuściła rdzeń reaktora, a znajdujące się w niej napromienione próbki zostały przekazane do dalszych badań.

Patent naukowców ze Świerku pozwoli na zoptymalizowanie produkcji medycznego molibdenu-99

7 grudnia 2022, 18:17Reaktor Maria z Narodowego Centrum Badań Jądrowych (NCBJ) w Świerku to jeden z głównych dostawców medycznego molibdenu-99. Zaspokaja 10% światowego zapotrzebowania. Pierwiastek ten jest stosowany w 80% zabiegów diagnostycznych z użyciem radiofarmaceutyków i w radioterapii. Maria kilkukrotnie w ciągu roku napromieniowuje tarcze uranowe niezbędne w produkcji Mo-99

Laser, wideo z kotem i NASA. Agencja chwali się udanym testem systemu komunikacji laserowej

19 grudnia 2023, 16:50Misja Psyche jeszcze nie dotarła do celu, a już zapisała się w historii podboju kosmosu. Głównym jej celem jest zbadanie największej w Układzie Słonecznym asteroidy Psyche. Przy okazji NASA postanowiła przetestować technologię, z którą eksperci nie potrafili poradzić sobie od dziesięcioleci – przesyłanie w przestrzeni kosmicznej danych za pomocą lasera. Agencja poinformowała właśnie, że z Psyche na Ziemię trafił 15-sekudowy materiał wideo przesłany z odległości 31 milionów kilometrów z maksymalną prędkością 267 Mbps. To niemal 2-krotnie szybciej niż średnia prędkość szerokopasmowego internetu w Polsce

Najbardziej precyzyjny zegar na świecie myli się o 1 sekundę na 317 miliardów lat

15 lipca 2025, 08:32Eksperci z amerykańskiego Narodowego Instytutu Standardów i Technologii (NIST) udoskonalili swój optyczny zegar atomowy, bazujący na uwięzionych jonach glinu, do tego stopnia, że mierzy on czas z dokładnością do 19 miejsc po przecinku. Oznacza to, że jego dokładność wynosi 1 sekundę na 317 miliardów lat. Jest on więc najdokładniejszym istniejącym obecnie zegarem. To efekt 20 lat ciągłych prac nad udoskonalaniem glinowego zegara. Urządzenie jest obecnie o 41% bardziej precyzyjne niż dotychczasowy rekordzista i 2,6-krotnie bardziej stabilne niż inne zegary jonowe.

Co trzeci mieszkaniec Ziemi ma za mało wody

21 sierpnia 2006, 13:52International Water Management Institute opublikował raport, z którego wynika, że 1/3 ludzkości ma problemy z dostępem do wody. Dotychczas uważano, że do takiej sytuacji nie dojdzie przed 2025.

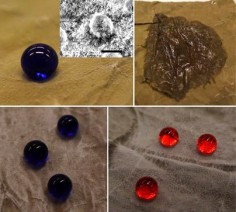

Tłuszcz mu niegroźny

11 grudnia 2007, 12:31Naukowcy z MIT i Air Force National Laboratory opracowali pierwszy w historii materiał, którego nie imają się tłuszcze i który ma zdolność samoczyszczenia się. Jeffrey Youngblood, profesor materiałoznawstwa z Purdue University mówi, że opracowanie takiego materiału od lat było jednym z największych wyzwań tej dziedziny nauki, którą się zajmuje.

Nie tak łatwo zatrzeć ślady

3 czerwca 2008, 06:00Naukowcy z uniwersytetu w angielskim Leicester opracowali we współpracy z lokalną policją nową technikę, która może stanowić przełom w dziedzinie kryminalistyki. Badaczom udało się stworzyć nowy sposób odczytywania odcisków palców, który umożliwia poszukiwanie tego typu śladów z niespotykaną dotąd czułością.

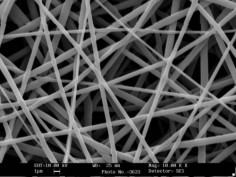

Mocowanie implantu w skali nano

3 grudnia 2008, 21:03Innowacyjna powłoka pokrywająca powierzchnię implantów może zrewolucjonizować transplantologię - twierdzą autorzy nowej technologii wytwarzania tych "inteligentnych" tworzyw.